タイトルの通りでございます。所有しているQNAP NASの1台がランサムウェアに感染しました。2021/04/22あたりから世間を騒がせているQNAP製NASを狙ったQlockerにやられました。

現在判明している復旧方法をすべて試しましたが、お手上げ状態です。子どもの誕生からの成長の記録が戻ってこなくなりそうです…

この記事を読まれている方には、手遅れになる前に一分一秒でも早く試してほしいことがあります。それは暗号化圧縮でロックを解除するためのパスワードの入手です。パスワードが入手できなければ、残念ながらお手上げとなります。

それでは、復旧可否の判断基準と、復旧可能だった場合の復旧方法を紹介します。

QNAP NAS のランサムウェアによる7z暗号化圧縮とは

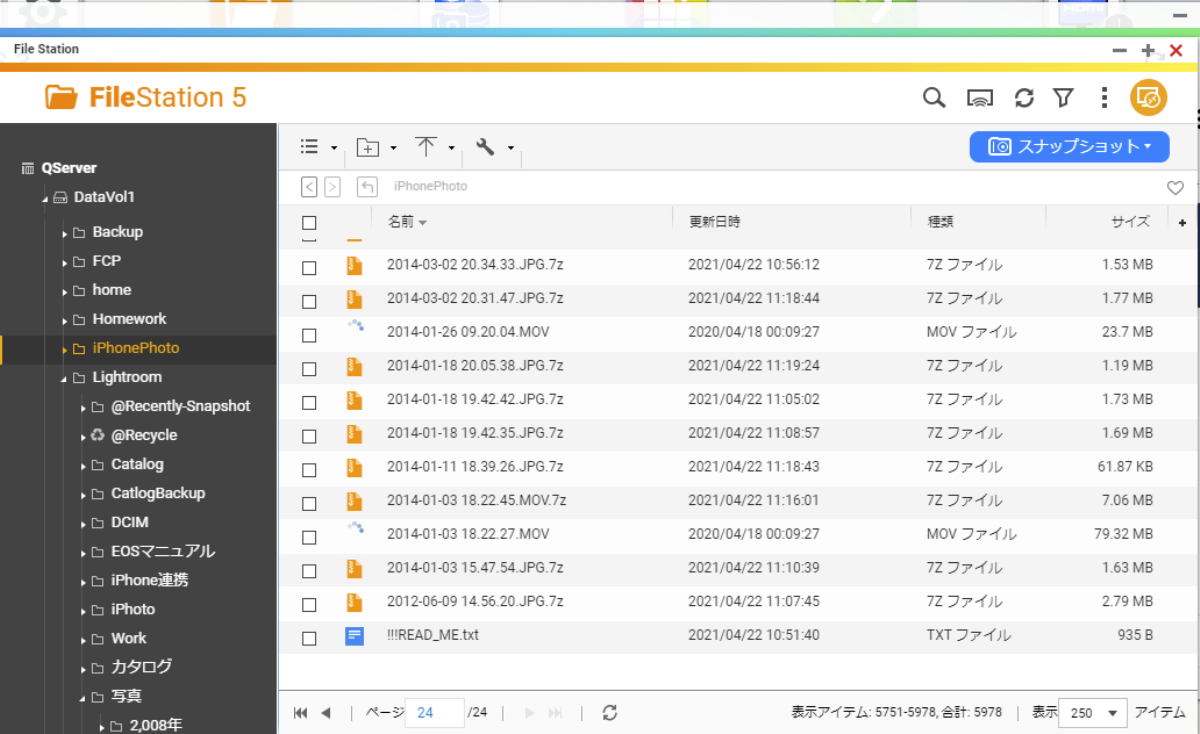

ランサムウェアに感染したか心配?そんな心配するまでもなく感染していたらすぐに気が付きます。7z形式に圧縮されたファイルの山です。7zに罪はありませんが嫌いになるくらいです。

上図にある「!!!READ_ME.txt」というファイルが、犯人からのメッセージです。テキスト内容は以下のとおりです。

All your files were encrypted using a private and unique key generated for the computer. This key is stored in our server and the only way to receive your key and decrypt your files is making a Bitcoin payment.

To purchase your key and decrypt your files, please follow these steps:

1. Dowload the Tor Browser at "https://www.torproject.org/". If you need help, please Google for "access onion page".

2. Visit the following pages with the Tor Browser:

gvka2m4qt5fod2fltkjmdk4gxh5oxemhpgmnmtjptms6fkgfzdd62tad.onion

3. Enter your Client Key:

要するに復旧(復号化)するためのパスワードが欲しければお金ちょうだい!とのことです。

指示に従って進めると、0.01 btc 請求されます。簡単に払えそうな小さな値ですが、日本円に換算すると、2021/04/28時点で約6万円になります。

身代金の額としては微妙な線をついてきますね。高いけど無理すれば払える金額です。これで全てのデータが取り戻せるなら支払いたくなるところですが、別のハッカーが横取り?したいのか、パスワード発行が正常に機能していないとの話も聞きました。

判断はお任せしますが、今の時点では支払わないほうが良いと思います。後ほど、自力での復旧方法を紹介しますので、試してからでも遅くはありません。

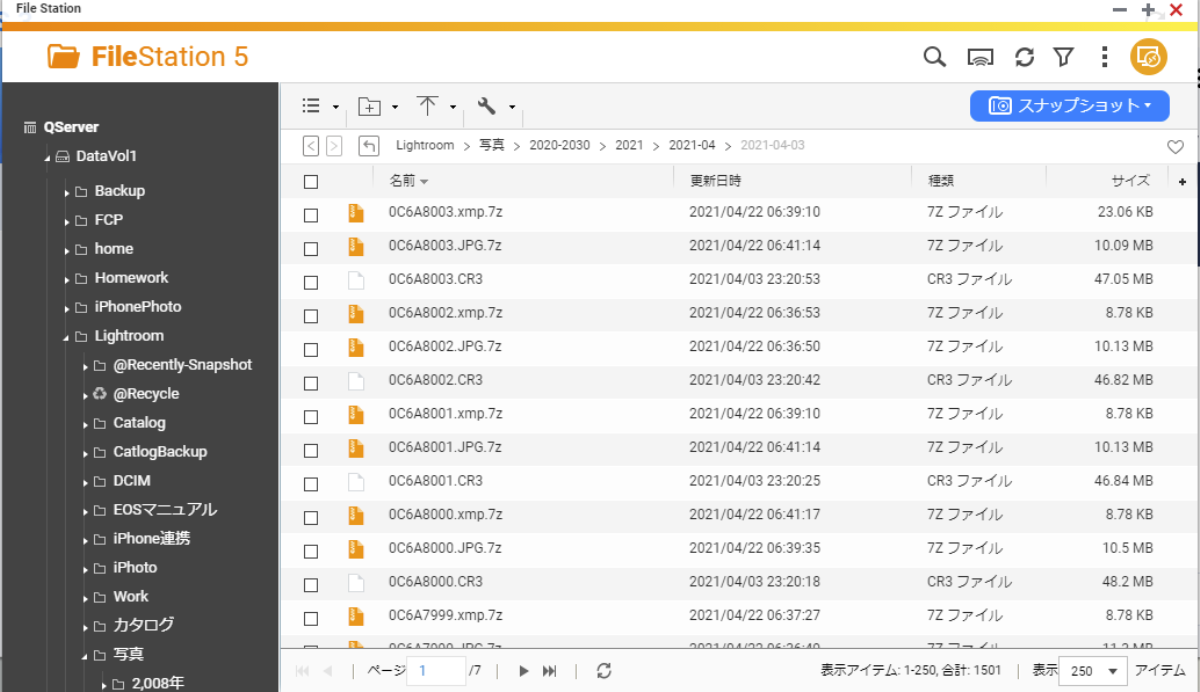

フォトグラファーに朗報

ファイルサイズが大きいファイルは圧縮されていません。つまり、デジタル一眼で撮影したRAWファイルは無事なのです。最悪、RAWファイルがあれば何とかなります。

ちなみにキヤノンのCR2、CR3は無事でした。RAWと一緒に撮影したjpegはNG、Lightroomがはき出す、xmpファイルもNGでした。詳しくは下図参照。

ランサムウェアから復旧できない状態とは

現時点(2021/04/28)で復旧不可と呼ばれている状態は、下記の通りです。

- ランサムウェア(Qlocker)感染後に1度でもシャットダウン、再起動した状態

- ランサムウェア(Qlocker)の7z暗号化圧縮の処理が完了済みの状態

- 古いバージョンのMalware Remover で駆除済みの状態

Qlocker感染状態の確認方法

日頃使い慣れたWeb画面ではなく、SSHで接続します。敷居が高く尻込みしてしまいますが、手順どおり進めれば誰にでもできます。

QNAP公式サイトの手順「How to access QNAP NAS by SSH? 」

残念ながらSSHでQNAP NASに接続する方法は英語ページしかありませんので、簡単に補足します。

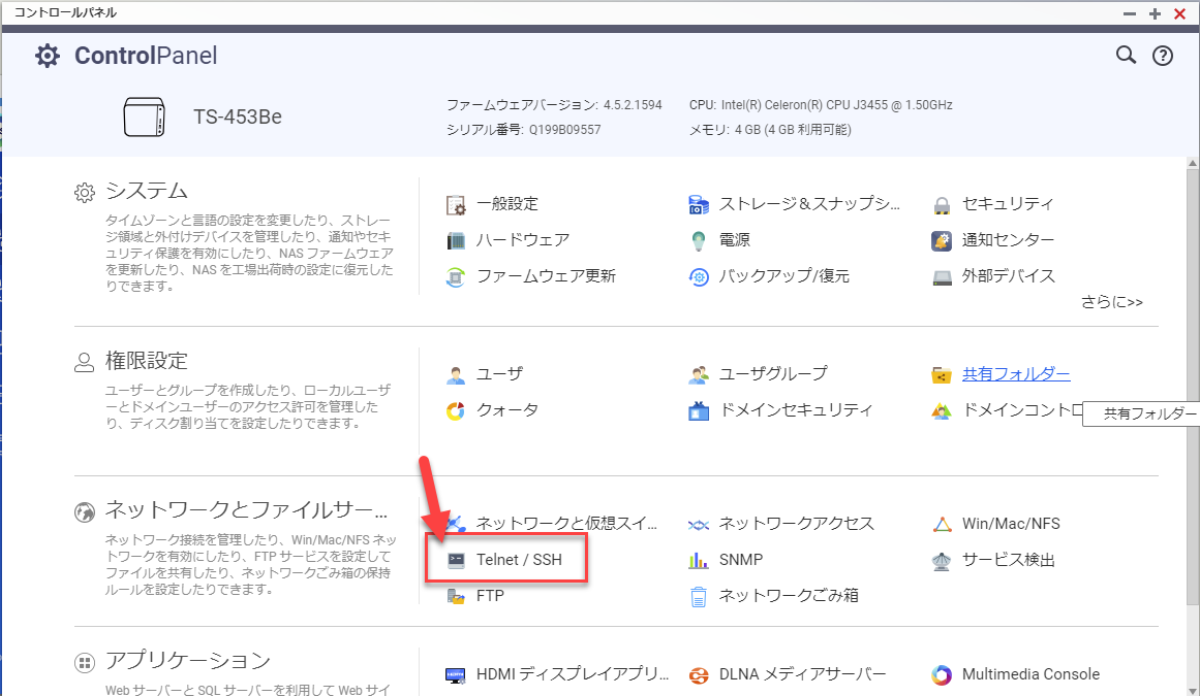

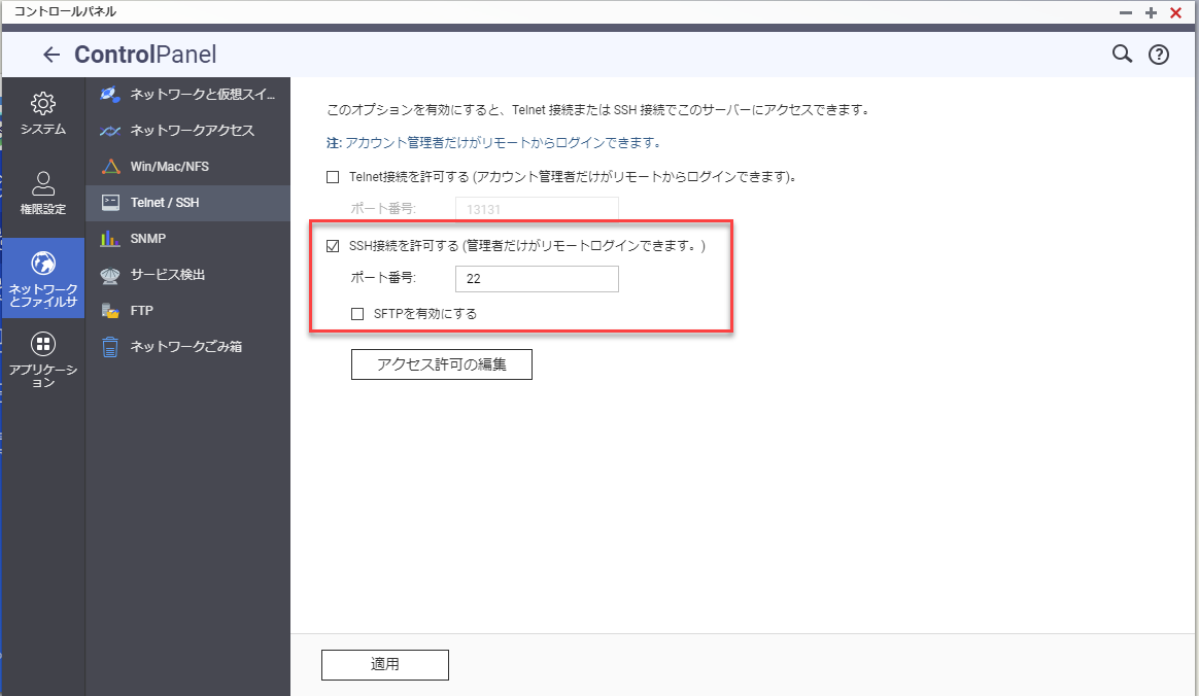

最初にSSHが使える状態か確認する必要があります。QNAPの管理画面にログインしてコントロールパネルを起動しましょう。

「SSH接続を許可する」にチェックします。これでSSH接続の設定はOKです。

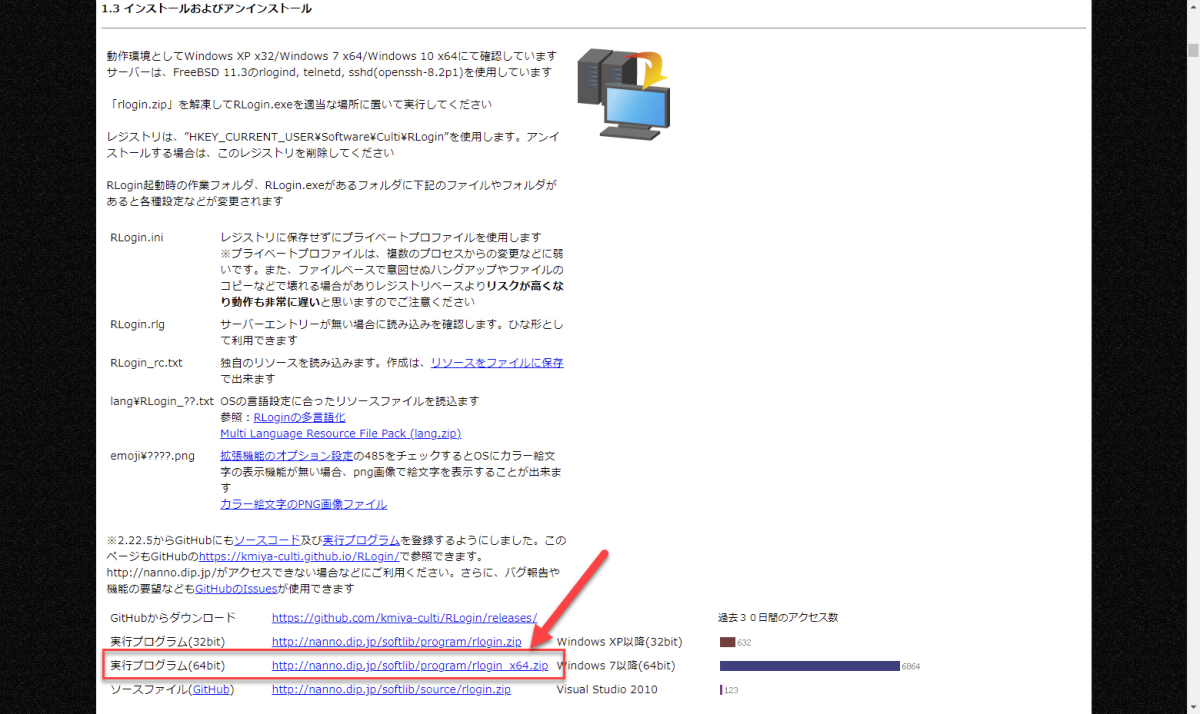

続いて、SSH接続するためのアプリ「RLogin」をダウンロードします。このアプリは右クリックで貼り付けができるので便利です。下記の公式サイトからダウンロードできます。赤枠部分をクリックでOK。

rlogin/telnet/ssh(クライアント)ターミナルソフト

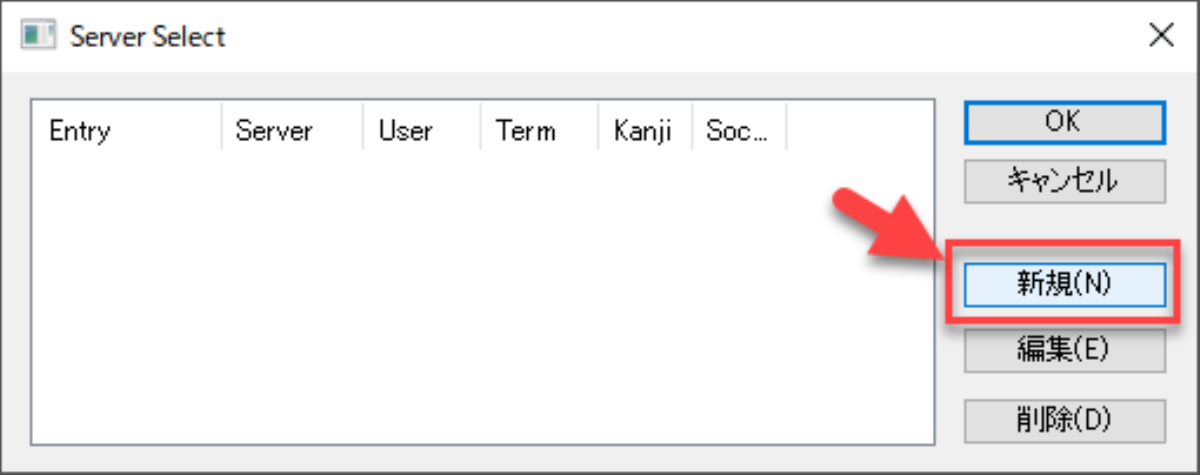

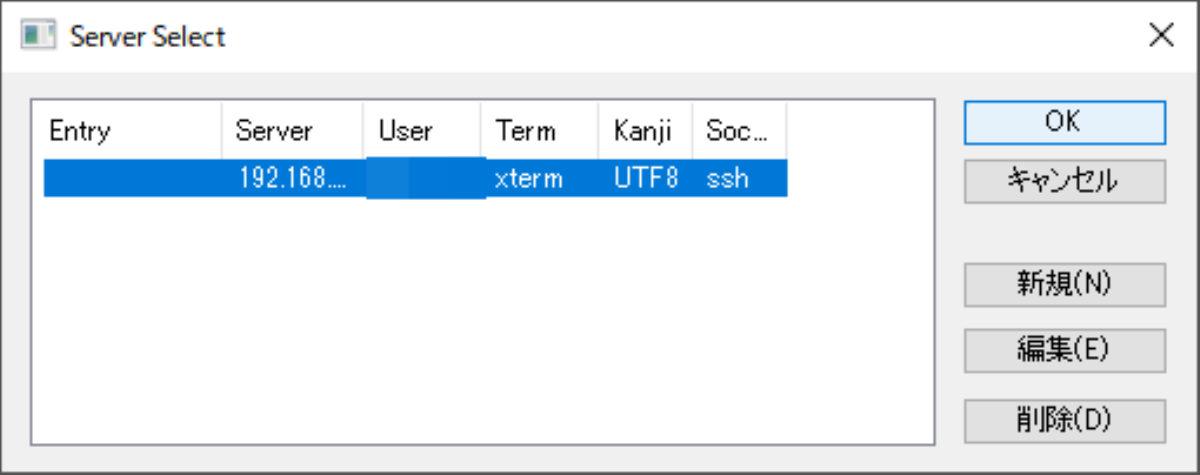

ダウンロードしたファイルをデスクトップに解凍して、「RLogin.exe」をクリックして起動します。QNAP NASに接続するSSH設定を登録するために「新規」ボタンをクリックします。

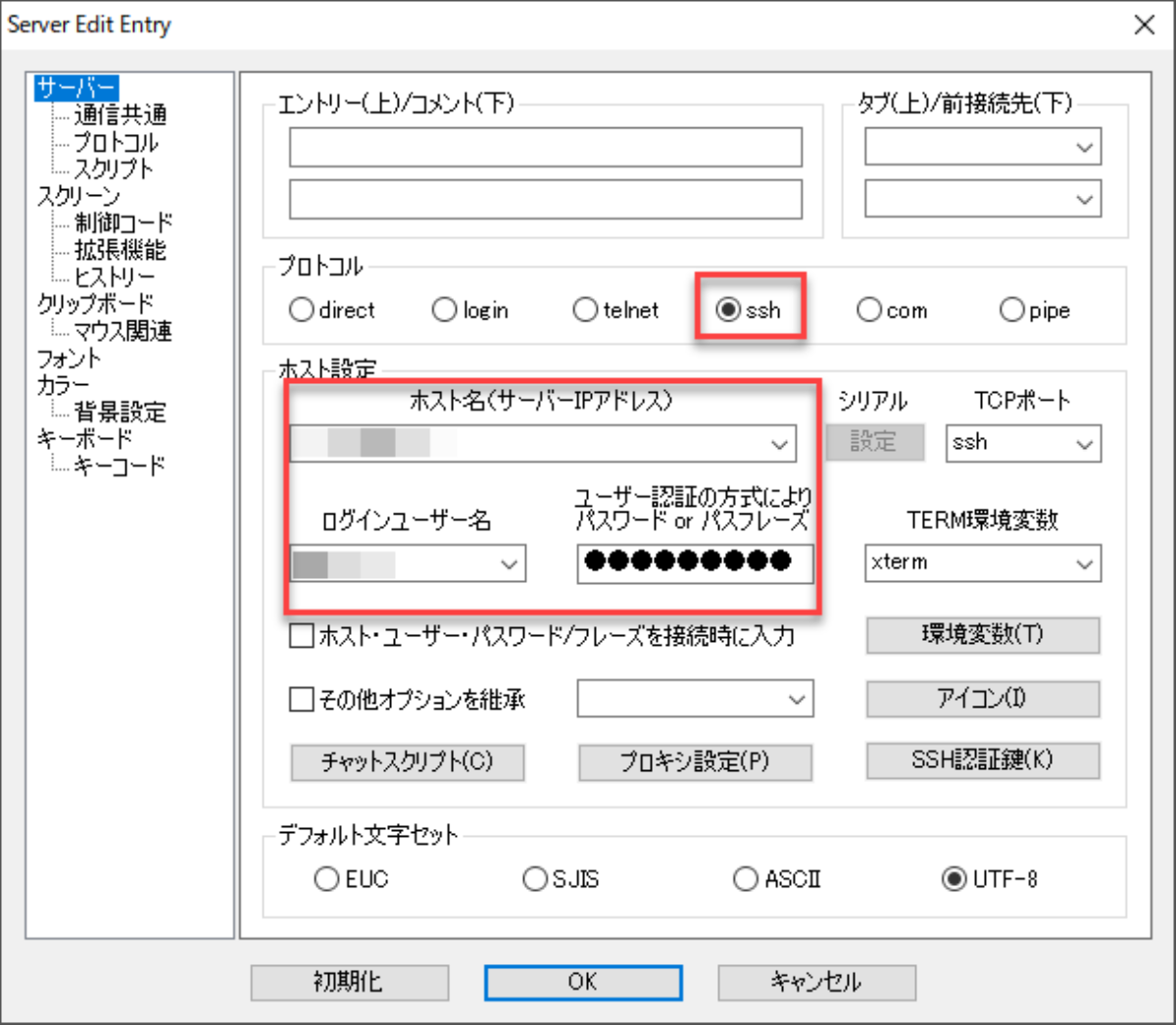

SSH接続情報を入力します。プロトコルは「ssh」を選択し、ホスト設定には、QNAP NASのIPアドレス、ログインユーザー、パスワードを入力します。ログインユーザーおよびパスワードは、QNAPの管理画面で使っているものと同じです。

最初の画面に戻るので、先ほど登録した接続情報を選択して「OK」ボタンをクリックします。

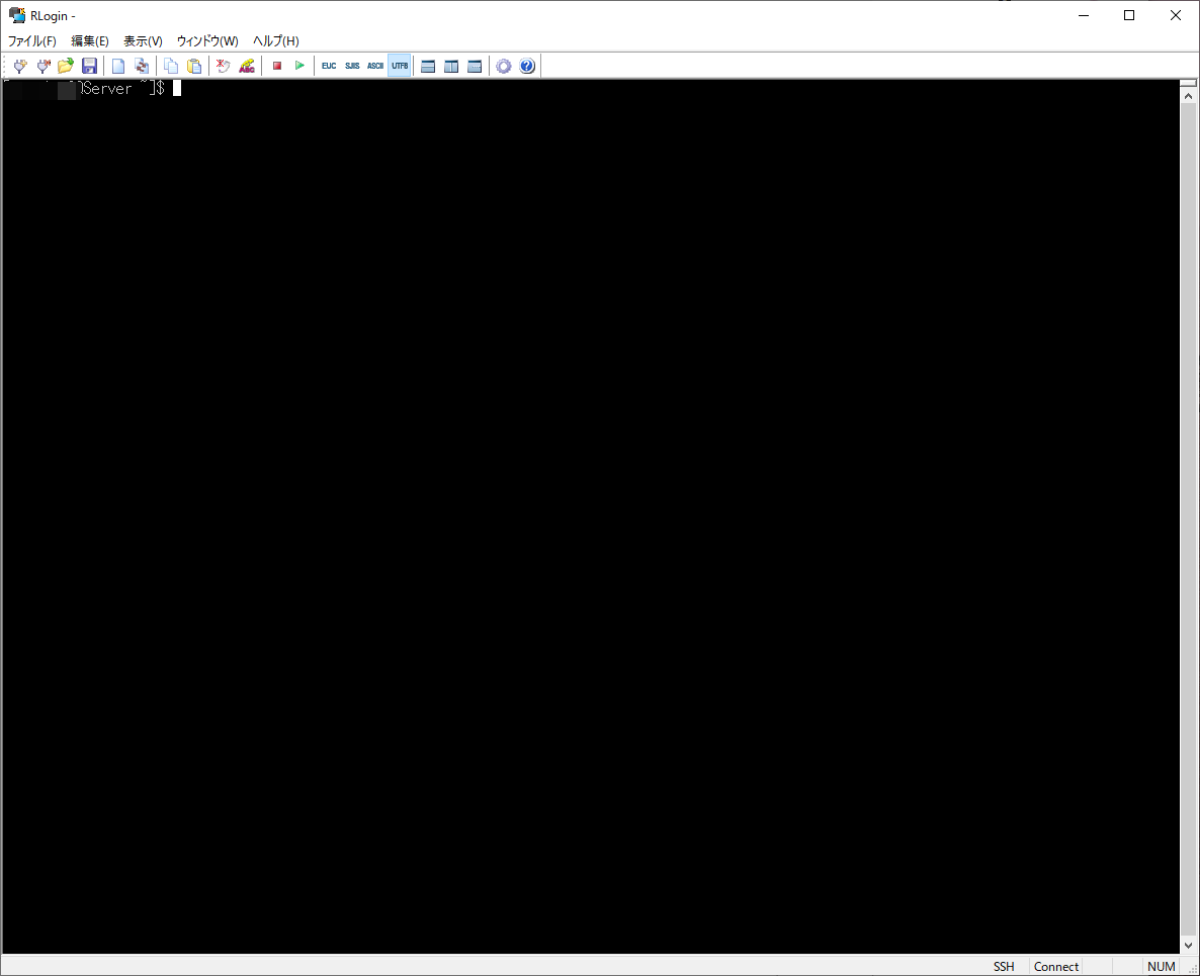

接続に成功すると、下記のようなプロンプト画面が表示されます。

ここからが復旧できるかの確認方法となります。下記のコマンドを貼り付けてください。

cp'getcfg MalwareRemover Install_Path -f /etc/config/qpkg.conf'/7z.log / share / Public

結果に「:No such file or directory」と表示されたら、お手上げ状態です。現時点では気持ちを切り替えるしか手段はありません。QNAP公式サイトには下記のような回答がありました。

「その場合、残念ながら、支援できることは何もありません。」

そうなんだけど、今回のQlockerの問題は…、そもそも…とか愚痴っちゃいたくなります。今後、同じような被害に遭わないために、気持ちを切り替えて対応策を考えましょう。

-

-

ランサムウェア(Qlocker)に感染しないための最低限の対応策

2021年4月末、Qlockerが猛威を振るっています。海外のセキュリティーサイトの情報によると、4月26日時点で、52 ...

追記:2021/05/03 2021年4月末、QNAP NAS(TS-453Be)が、ランサムウェアのQlockerに感染しました。気付いたときは、 ...

写真ファイルだけですが復旧する方法が見つかりました。

QNAP ランサムウェア被害から写真データを復旧する方法【パスワード不要】

一方で、コマンドが問題なく実行された場合は、おめでとうございます、復旧できます!NASのパブリックフォルダーにある7z.logの中に復旧用パスワードが保存されています。これで7z暗号化圧縮を解凍できます。以降をご覧ください。

7z暗号化圧縮されたファイルの復旧方法

復旧するためのパスワード抽出方法は、QNAP公式サイトに分かりやすく書いてあります。

nasが7zでファイルを暗号化していることがわかった場合はどうすればよいですか? | QNAP

一つずつ解凍するのは大変なので、探してみたところ複数ファイルを一気に解凍するスクリプトがありました。このスクリプトはWindows上で動作させる必要があります。

SET source=C:\Users\thomb158\Downloads\5thKind\7z

FOR /F "TOKENS=*" %%F IN ('DIR /S /B "%source%\*.7z"') DO "C:\Program Files\7-Zip\7z.exe" x -pPASSWORD "%%~fF" -o"%%~pF\"

EXIT

'SET source='は暗号化されたファイルへのパス -pはパスワードです。また、7zipプログラムをインストールしておく必要があります。詳細は下記記事を参照ください。

大規模なQlockerランサムウェア攻撃は7zipを使用してQNAP暗号化暗号化ます

QNAPのNASは危険なのか?

今回の対象がたまたまQNAPだっただけだと思っています。シェアの大きな企業の製品を狙った方が、効率よく稼げますからね。

だから世界的に有名どころのメーカー、SynologyやNetgearだって、いつ狙われてもおかしくないのです。バッファローやエレコムといった国産のNASの方がシェアが低いので狙われにくいかもしれませんね。

さいごに

データを復旧できた人も、できなかった人も今後はファームウェアを最新に保つようにしましょう。

また今回の原因と考えられる、マルチメディアコンソール、HBS3ハイブリッドバックアップ同期、メディアストリーミングアドオンといったアプリも最新バージョンに更新を心がけましょう。当然のことながらデフォルトのWebポート8080も変更しておいたほうが良いでしょう。

-

-

ランサムウェア(Qlocker)に感染しないための最低限の対応策

2021年4月末、Qlockerが猛威を振るっています。海外のセキュリティーサイトの情報によると、4月26日時点で、52 ...

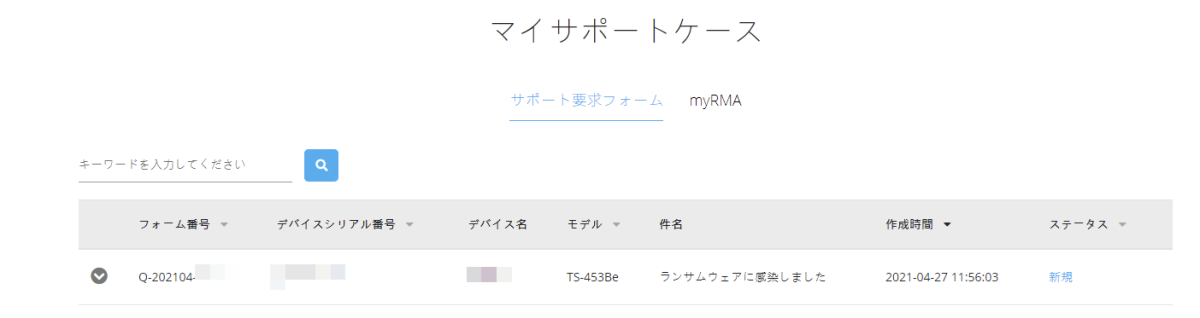

ちなみにQNAPのサポートはパンクしているようで、1日経っても問い合わせのステータスに変化はありませんでした。

ファイト!QNAPさん!

ではでは。